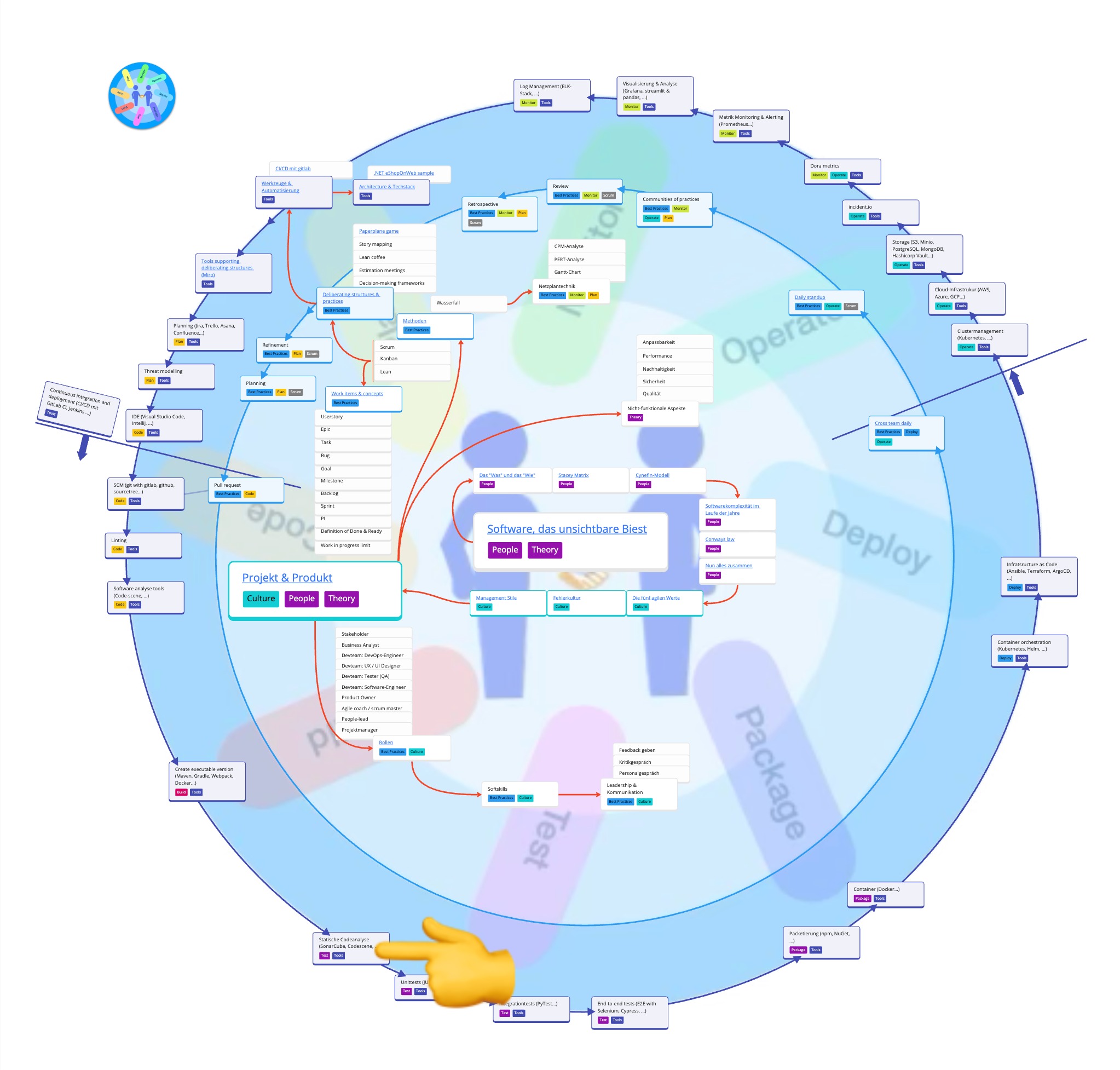

Software Product Mastering / Inhaltsverzeichnis / Produkt & Projekt / Methoden / Deliberating structures / Werkzeuge & Automatisierung / Software Analyse Tools

Statische Code Analyse¶

Was ist statische Code-Analyse?¶

Die statische Code-Analyse ist eine Methode zur Untersuchung des Quellcodes eines Programms, ohne diesen tatsächlich auszuführen. Sie wird oft automatisiert durchgeführt, um Fehler, Schwachstellen, Verstöße gegen Programmierstandards oder potenzielle Optimierungen im Code frühzeitig zu identifizieren. Die Analyse erfolgt durch Tools, die den Code durchgehen und ihn mit Regeln und Mustern vergleichen.

Ziele der statischen Code-Analyse¶

- Qualitätskontrolle: Sicherstellen, dass der Code lesbar, wartbar und effizient ist.

- Fehlervermeidung: Erkennung von Fehlern wie Nullzeiger-Dereferenzen, Speicherlecks oder uninitialisierten Variablen.

- Sicherheitsprüfung: Identifikation von Schwachstellen wie SQL-Injection oder Cross-Site Scripting.

- Einhaltung von Standards: Sicherstellen, dass der Code mit Coding Guidelines oder branchenspezifischen Standards wie MISRA oder OWASP übereinstimmt.

Integration in CI/CD-Pipelines¶

Die Einbindung der statischen Code-Analyse in Continuous Integration (CI) und Continuous Deployment/Delivery (CD) Pipelines stellt sicher, dass die Codequalität während der gesamten Entwicklungszeit geprüft wird. Hier sind die Schritte:

1. Einrichten eines statischen Analyse-Tools¶

Bekannte Tools sind:

- SonarQube: Bietet umfassende Berichte zur Codequalität, Sicherheit und technischen Schulden.

- ESLint (JavaScript/TypeScript): Prüft auf Code-Qualitäts- und Style-Probleme.

- Pylint (Python): Überprüft PEP-8-Konformität und andere Probleme.

- Cppcheck (C++): Findet Fehler in C/C++-Code.

- Checkstyle (Java): Überprüft die Einhaltung von Coding-Konventionen.

2. Integration in CI/CD-Systeme¶

- Die Tools werden in CI/CD-Tools wie Jenkins, GitLab CI/CD, GitHub Actions oder Azure DevOps integriert.

- Zum Beispiel:

- GitLab CI/CD:

static_code_analysis: stage: analyze script: - sonar-scanner only: - merge_requests

- GitHub Actions:

name: Static Code Analysis on: [push, pull_request] jobs: analysis: runs-on: ubuntu-latest steps: - uses: actions/checkout@v2 - name: Run SonarQube run: sonar-scanner

- GitLab CI/CD:

3. Trigger der Analyse¶

- Die Analyse wird bei jedem Pull Request, Push oder Merge getriggert.

- Alternativ: Regelmäßige Analysen (z. B. nightly builds).

4. Berichtgenerierung¶

- Tools wie SonarQube oder ESLint generieren Berichte mit:

- Fehlern

- Schwachstellen

- Verstöße gegen Coding-Guidelines

- Bewertungen der technischen Schuld (z. B. Aufwand für Refactoring)

- Ergebnisse werden in das CI/CD-System integriert, sodass Entwickler direkt Feedback erhalten.

5. Qualitäts-Gates¶

- Definition von Schwellenwerten, z. B.:

- Maximal 5 kritische Fehler

- Testabdeckung ≥ 80 %

- Code kann nur gemerged werden, wenn alle Qualitätsanforderungen erfüllt sind.

Vorteile der statischen Code-Analyse in CI/CD¶

- Frühe Fehlererkennung:

- Fehler werden entdeckt, bevor der Code in die Produktionsumgebung gelangt.

- Automatisierung:

- Nahtlose Einbindung in bestehende Workflows reduziert manuellen Aufwand.

- Sicherheitsverbesserung:

- Sicherheitslücken werden während der Entwicklungsphase identifiziert.

- Einheitlichkeit:

- Konsistenz und Einhaltung von Standards in Teams wird gewährleistet.

- Zeit- und Kostenersparnis:

- Weniger Fehler im Produktionscode bedeuten geringere Wartungskosten.

Herausforderungen und Best Practices¶

Herausforderungen:

- False Positives: Tools können Fehlalarme erzeugen.

- Lange Analysen: Große Codebasen können die CI/CD-Pipeline verlangsamen.

- Komplexität der Konfiguration: Die initiale Einrichtung kann anspruchsvoll sein.

Best Practices:

- Regelmäßige Updates der Analyse-Tools.

- Angepasste Regeln für projektspezifische Anforderungen.

- Kombination mit dynamischer Code-Analyse und Unit Tests.

- Entwicklerschulung, um False Positives zu minimieren und das Verständnis zu fördern.

Mit einer gut integrierten statischen Code-Analyse in der CI/CD-Pipeline wird die Codequalität nachhaltig verbessert und Sicherheitsrisiken minimiert, was zu einer robusteren und zuverlässigeren Software führt.

Weitere Tipps¶

Zusätzlich zur ausführlichen Erklärung gibt es noch weitere Aspekte der statischen Code-Analyse, die beleuchtet werden können:

Ergänzende Themen zur statischen Code-Analyse¶

1. Unterschied zur dynamischen Code-Analyse¶

- Statische Code-Analyse:

- Wird durchgeführt, ohne den Code auszuführen.

- Konzentriert sich auf den Quellcode und die Syntax.

- Erkennt Probleme wie Codestyle-Verstöße, Sicherheitslücken, potentielle Nullreferenzen.

- Dynamische Code-Analyse:

- Wird während der Laufzeit des Codes durchgeführt.

- Erkennt Laufzeitfehler wie Speicherlecks, Performance-Probleme und unerwartetes Verhalten.

Die beiden Methoden ergänzen sich, da die statische Analyse Probleme entdeckt, bevor der Code ausgeführt wird, während die dynamische Analyse Laufzeitprobleme identifiziert.

2. Sicherheitsaspekte der statischen Code-Analyse¶

- Sicherheitsprüfungen sind ein zentraler Teil der statischen Analyse:

- SQL-Injection: Überprüfung, ob Eingaben unsicher verarbeitet werden.

- Cross-Site Scripting (XSS): Suchen nach unsicherem Umgang mit Benutzereingaben.

- Hardcoded Credentials: Warnung, wenn Passwörter oder API-Schlüssel im Code gefunden werden.

- Tools wie SonarQube oder spezialisierte Werkzeuge wie Checkmarx und Veracode bieten Sicherheitsmodule zur Identifizierung kritischer Schwachstellen.

3. Technische Schuld¶

- Statische Analyse-Tools helfen, technische Schulden zu messen:

- Metriken wie Zyklomatische Komplexität, Duplikationen oder tiefe Verschachtelungen.

- Identifizierung von Code, der schwierig zu testen oder zu warten ist.

- Viele Tools bieten Vorschläge, wie diese Schulden reduziert werden können (z. B. durch Refactoring).

4. Code Coverage¶

- Die statische Analyse kann oft mit Code Coverage-Tools kombiniert werden, um die Abdeckung von Unit-Tests zu prüfen.

- Ziel: Sicherstellen, dass kritische Bereiche des Codes ausreichend getestet sind.

- Integration in CI/CD: Code wird nur akzeptiert, wenn die Testabdeckung bestimmte Schwellenwerte erfüllt.

5. Unterstützung für mehrere Programmiersprachen¶

- Moderne Tools unterstützen mehrere Sprachen:

- SonarQube: Java, C#, Python, JavaScript, PHP, uvm.

- ESLint: JavaScript/TypeScript.

- Cppcheck: C/C++.

- Dies erleichtert die Integration in polyglotte Codebasen.

6. Einsatz in Legacy-Systemen¶

- In alten, unübersichtlichen Codebasen (Legacy-Systemen) kann die statische Code-Analyse helfen:

- Schwachstellen zu identifizieren.

- Bereiche zu priorisieren, die Refactoring benötigen.

- Einen Überblick über die technische Schuld zu gewinnen.

Automatisierung und Berichterstellung¶

- Dashboards:

- Tools wie SonarQube oder GitLab Code Quality Reports bieten visuelle Dashboards, die Codequalität und Fortschritt über die Zeit zeigen.

- Automatisierte Feedback-Schleifen:

- Entwickler erhalten sofort Feedback über die CI/CD-Pipeline oder IDE-Integrationen (z. B. Visual Studio, IntelliJ).

Kulturelle und organisatorische Aspekte¶

Shift-Left-Prinzip:

- Die statische Analyse ist Teil des Shift-Left Testing, das Qualitätsprüfungen so früh wie möglich in den Entwicklungsprozess integriert.

- Ziel: Probleme früh erkennen und kostengünstig beheben.

Code Reviews ergänzen:

- Statische Analyse ersetzt nicht die manuellen Code Reviews, sondern ergänzt sie.

- Reviews können sich auf Design und Architektur konzentrieren, während die statische Analyse Syntax- und Sicherheitsprobleme abdeckt.

Entwickler-Akzeptanz fördern:

- Wichtig ist, dass die Tools nicht nur Fehler melden, sondern auch klare Verbesserungsvorschläge machen.

- Regeln und Schwellenwerte sollten im Team abgestimmt werden, um unnötige Frustration zu vermeiden.

Fazit¶

Die statische Code-Analyse ist eine unverzichtbare Komponente moderner Softwareentwicklung. Sie steigert nicht nur die Codequalität und Sicherheit, sondern trägt auch zur Effizienz bei, indem Probleme frühzeitig erkannt und behoben werden. Ihre Einbindung in CI/CD-Pipelines maximiert den Nutzen, fördert kontinuierliche Qualität und erleichtert die Zusammenarbeit im Team.

Kleines Quiz¶

Hier ist ein Python-Programm für ein Quiz, das spielerisch Wissen über statische Code-Analyse testet:

def run_quiz():

print("Willkommen zum Quiz über statische Code-Analyse!")

print("Beantworte die Fragen mit a, b, c oder d.")

print("Viel Erfolg!\n")

questions = [

{

"question": "Was ist das Ziel der statischen Code-Analyse?",

"options": {

"a": "Den Code zur Laufzeit auf Fehler testen.",

"b": "Den Quellcode ohne Ausführung prüfen.",

"c": "Die Performance des Codes verbessern.",

"d": "Fehler im Compiler erkennen."

},

"answer": "b"

},

{

"question": "Welches der folgenden Tools wird häufig für statische Code-Analyse verwendet?",

"options": {

"a": "SonarQube",

"b": "Docker",

"c": "Kubernetes",

"d": "Redis"

},

"answer": "a"

},

{

"question": "Was bedeutet das 'Shift-Left-Prinzip'?",

"options": {

"a": "Testen findet am Ende des Entwicklungszyklus statt.",

"b": "Tests werden so früh wie möglich integriert.",

"c": "Alle Tests werden manuell durchgeführt.",

"d": "Nur Sicherheitsaspekte werden getestet."

},

"answer": "b"

},

{

"question": "Welche dieser Schwachstellen kann mit statischer Code-Analyse identifiziert werden?",

"options": {

"a": "Speicherlecks während der Laufzeit.",

"b": "SQL-Injection im Quellcode.",

"c": "Netzwerkfehler zur Laufzeit.",

"d": "Hardwarefehler auf dem Server."

},

"answer": "b"

},

{

"question": "Wie wird statische Code-Analyse in CI/CD integriert?",

"options": {

"a": "Durch eine manuelle Prüfung des Codes.",

"b": "Durch die Integration von Analyse-Tools in die Pipeline.",

"c": "Durch eine manuelle Analyse nach dem Deployment.",

"d": "Durch den Einsatz von dynamischen Tests."

},

"answer": "b"

}

]

score = 0

for i, question in enumerate(questions, 1):

print(f"Frage {i}: {question['question']}")

for key, option in question["options"].items():

print(f" {key}: {option}")

answer = input("Deine Antwort: ").strip().lower()

if answer == question["answer"]:

print("Richtig!\n")

score += 1

else:

print(f"Falsch. Die richtige Antwort ist: {question['answer']}\n")

print(f"Quiz beendet! Du hast {score} von {len(questions)} Fragen richtig beantwortet.")

if __name__ == "__main__":

run_quiz()

Willkommen zum Quiz über statische Code-Analyse! Beantworte die Fragen mit a, b, c oder d. Viel Erfolg! Frage 1: Was ist das Ziel der statischen Code-Analyse? a: Den Code zur Laufzeit auf Fehler testen. b: Den Quellcode ohne Ausführung prüfen. c: Die Performance des Codes verbessern. d: Fehler im Compiler erkennen. Richtig! Frage 2: Welches der folgenden Tools wird häufig für statische Code-Analyse verwendet? a: SonarQube b: Docker c: Kubernetes d: Redis Richtig! Frage 3: Was bedeutet das 'Shift-Left-Prinzip'? a: Testen findet am Ende des Entwicklungszyklus statt. b: Tests werden so früh wie möglich integriert. c: Alle Tests werden manuell durchgeführt. d: Nur Sicherheitsaspekte werden getestet. Richtig! Frage 4: Welche dieser Schwachstellen kann mit statischer Code-Analyse identifiziert werden? a: Speicherlecks während der Laufzeit. b: SQL-Injection im Quellcode. c: Netzwerkfehler zur Laufzeit. d: Hardwarefehler auf dem Server. Richtig! Frage 5: Wie wird statische Code-Analyse in CI/CD integriert? a: Durch eine manuelle Prüfung des Codes. b: Durch die Integration von Analyse-Tools in die Pipeline. c: Durch eine manuelle Analyse nach dem Deployment. d: Durch den Einsatz von dynamischen Tests. Richtig! Quiz beendet! Du hast 5 von 5 Fragen richtig beantwortet.